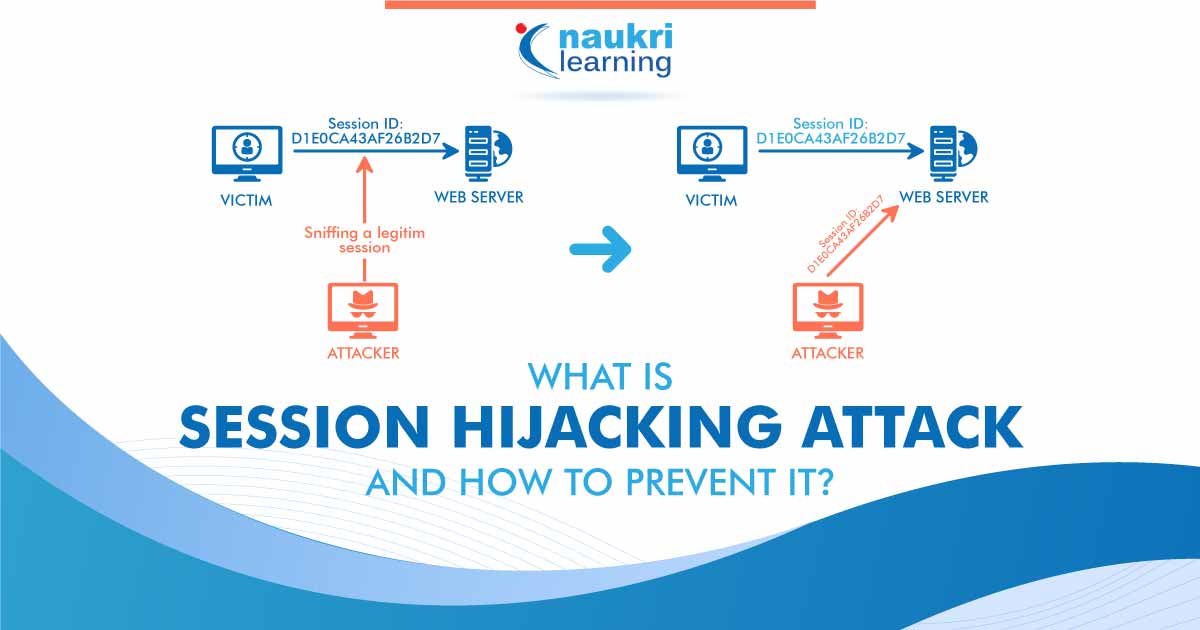

Session hijacking یا سرقت نشست، حمله ای است که در آن مهاجم با دسترسی به شناسه نشست (Session ID) کاربر، کنترل نشست او را به دست می گیرد. این حمله معمولاً در برنامه های وب و مرورگرها رخ می دهد و به مهاجم اجازه می دهد تا به اطلاعات شخصی و حساس کاربر دسترسی پیدا کند.

نحوه انجام Session Hijacking

1- سرقت کوکی ها: مهاجم می تواند کوکی های نشست کاربر را سرقت کند. این کار معمولاً از طریق حملات مرد میانی (Man-in-the-Middle) یا با استفاده از نرم افزارهای شنود شبکه انجام می شود.

2-فریب کاربر: مهاجم می تواند کاربر را ترغیب کند تا روی یک لینک مخرب کلیک کند که برای سرقت شناسه نشست طراحی شده است.

3-استفاده از شناسه نشست: پس از به دست آوردن شناسه نشست، مهاجم می تواند از آن برای دسترسی به حساب کاربر استفاده کند و به عنوان کاربر اصلی عمل کند.

روش های جلوگیری از Session Hijacking

1-استفاده از پروتکل های رمزنگاری: استفاده از HTTPS به جای HTTP می تواند از شنود و سرقت کوکی ها جلوگیری کند.

2-تولید شناسه های نشست قوی: استفاده از شناسه های نشست پیچیده و تصادفی می تواند احتمال حدس زدن یا سرقت آنها را کاهش دهد.

3-محدود کردن زمان نشست: تنظیم زمان انقضای کوتاه برای نشست ها می تواند از سوءاستفاده مهاجمان جلوگیری کند.

4-احراز هویت مجدد: درخواست احراز هویت مجدد از کاربر در عملیات حساس مانند انتقال وجه می تواند امنیت را افزایش دهد.

به جزئیات بیشتری در مورد Session Hijacking بپردازیم.

انواع حملات Session Hijacking

1-حملات مرد میانی (Man-in-the-Middle): در این نوع حمله، مهاجم بین کاربر و سرور قرار می گیرد و ترافیک بین آنها را شنود می کند. این کار می تواند از طریق شبکه های ناامن مانند Wi-Fi عمومی انجام شود.

2-حملات Cross-Site Scripting (XSS): مهاجم با استفاده از آسیب پذیری های XSS، کد مخربی را در وب سایت تزریق می کند که می تواند کوکی های نشست کاربر را سرقت کند.

3-حملات Session Fixation: در این نوع حمله، مهاجم شناسه نشست معتبری را به کاربر اختصاص می دهد و سپس از آن شناسه برای دسترسی به حساب کاربر استفاده می کند.

روش های پیشرفته جلوگیری از Session Hijacking

1-استفاده از Secure و HttpOnly در کوکی ها: تنظیم ویژگی های Secure و HttpOnly برای کوکی ها می تواند از دسترسی مهاجمان به کوکی ها جلوگیری کند. ویژگی Secure تضمین می کند که کوکی ها فقط از طریق HTTPS ارسال شوند و HttpOnly از دسترسی جاوااسکریپت به کوکی ها جلوگیری می کند.

2-استفاده از توکن های CSRF: توکن های CSRF (Cross-Site Request Forgery) می توانند از حملات جعل درخواست جلوگیری کنند. این توکن ها به هر درخواست کاربر اضافه می شوند و سرور فقط درخواست هایی را قبول می کند که دارای توکن معتبر باشند.

3-پایش نشست ها: نظارت بر نشست های فعال و شناسایی فعالیت های مشکوک می تواند به شناسایی و جلوگیری از حملات کمک کند. به عنوان مثال، اگر یک نشست به طور ناگهانی از یک مکان جغرافیایی دیگر فعال شود، می تواند نشانه ای از حمله باشد.

4-استفاده از احراز هویت چندعاملی (MFA): احراز هویت چندعاملی می تواند لایه ای اضافی از امنیت را فراهم کند. حتی اگر مهاجم شناسه نشست را به دست آورد، بدون دسترسی به عامل دوم نمی تواند وارد حساب کاربر شود.

مثال عملی

فرض کنید شما وارد حساب بانکی آنلاین خود شده اید و در حال انجام تراکنش هستید. اگر مهاجم بتواند شناسه نشست شما را به دست آورد، می تواند به حساب شما دسترسی پیدا کند و تراکنش های غیرمجاز انجام دهد. با استفاده از روش های پیشگیری مانند HTTPS، توکن های CSRF و احراز هویت چندعاملی، می توانید از چنین حملاتی جلوگیری کنید.

برای جلوگیری از Session Hijacking، می توانید از روش ها و تکنیک های زیر استفاده کنید:

1. استفاده از پروتکل های رمزنگاری

HTTPS: استفاده از HTTPS به جای HTTP می تواند از شنود و سرقت کوکی ها جلوگیری کند. این پروتکل ارتباطات بین کاربر و سرور را رمزنگاری می کند.

2. تنظیم ویژگی های کوکی ها

Secure و HttpOnly: تنظیم ویژگی های Secure و HttpOnly برای کوکی ها می تواند از دسترسی مهاجمان به کوکی ها جلوگیری کند. ویژگی Secure تضمین می کند که کوکی ها فقط از طریق HTTPS ارسال شوند و HttpOnly از دسترسی جاوااسکریپت به کوکی ها جلوگیری می کند.

3. تولید شناسه های نشست قوی

شناسه های تصادفی و پیچیده: استفاده از شناسه های نشست پیچیده و تصادفی می تواند احتمال حدس زدن یا سرقت آنها را کاهش دهد.

4. محدود کردن زمان نشست

تنظیم زمان انقضای کوتاه: تنظیم زمان انقضای کوتاه برای نشست ها می تواند از سوءاستفاده مهاجمان جلوگیری کند. به عنوان مثال، نشست ها پس از یک دوره عدم فعالیت به طور خودکار منقضی شوند.

5. احراز هویت چندعاملی (MFA)

استفاده از MFA: احراز هویت چندعاملی می تواند لایه ای اضافی از امنیت را فراهم کند. حتی اگر مهاجم شناسه نشست را به دست آورد، بدون دسترسی به عامل دوم نمیتواند وارد حساب کاربر شود.

6. استفاده از توکن های CSRF

توکن های CSRF: توکن های CSRF (Cross-Site Request Forgery) می توانند از حملات جعل درخواست جلوگیری کنند. این توکن ها به هر درخواست کاربر اضافه می شوند و سرور فقط درخواست هایی را قبول می کند که دارای توکن معتبر باشند.

7. پایش نشست ها

نظارت بر نشست های فعال: نظارت بر نشست های فعال و شناسایی فعالیت های مشکوک می تواند به شناسایی و جلوگیری از حملات کمک کند. به عنوان مثال، اگر یک نشست به طور ناگهانی از یک مکان جغرافیایی دیگر فعال شود، می تواند نشانه ای از حمله باشد.

8. آموزش کاربران

آگاهی بخشی به کاربران: آموزش کاربران در مورد خطرات Session Hijacking و نحوه شناسایی لینک ها و ایمیل های مشکوک می تواند به کاهش خطرات کمک کند.

با استفاده از این روش ها، می توانید امنیت نشست های خود را افزایش داده و از حملات Session Hijacking جلوگیری کنید.

|جدیدترین اخبار تکنولوژی و آموزشهای کاربردی را در پرسهبرد دنبال کنید.|