EDR (تشخیص و پاسخ به نقطه پایانی) یک فناوری امنیتی پیشرفته است که برای شناسایی، تجزیه و تحلیل، و واکنش به تهدیدات امنیتی در نقاط پایانی مانند کامپیوترها، لپ تاپ ها و دستگاه های موبایل استفاده می شود. EDR به طور مداوم داده ها را از نقاط پایانی جمع آوری می کند و آنها را برای شناسایی الگوهای مشکوک تحلیل می کند.

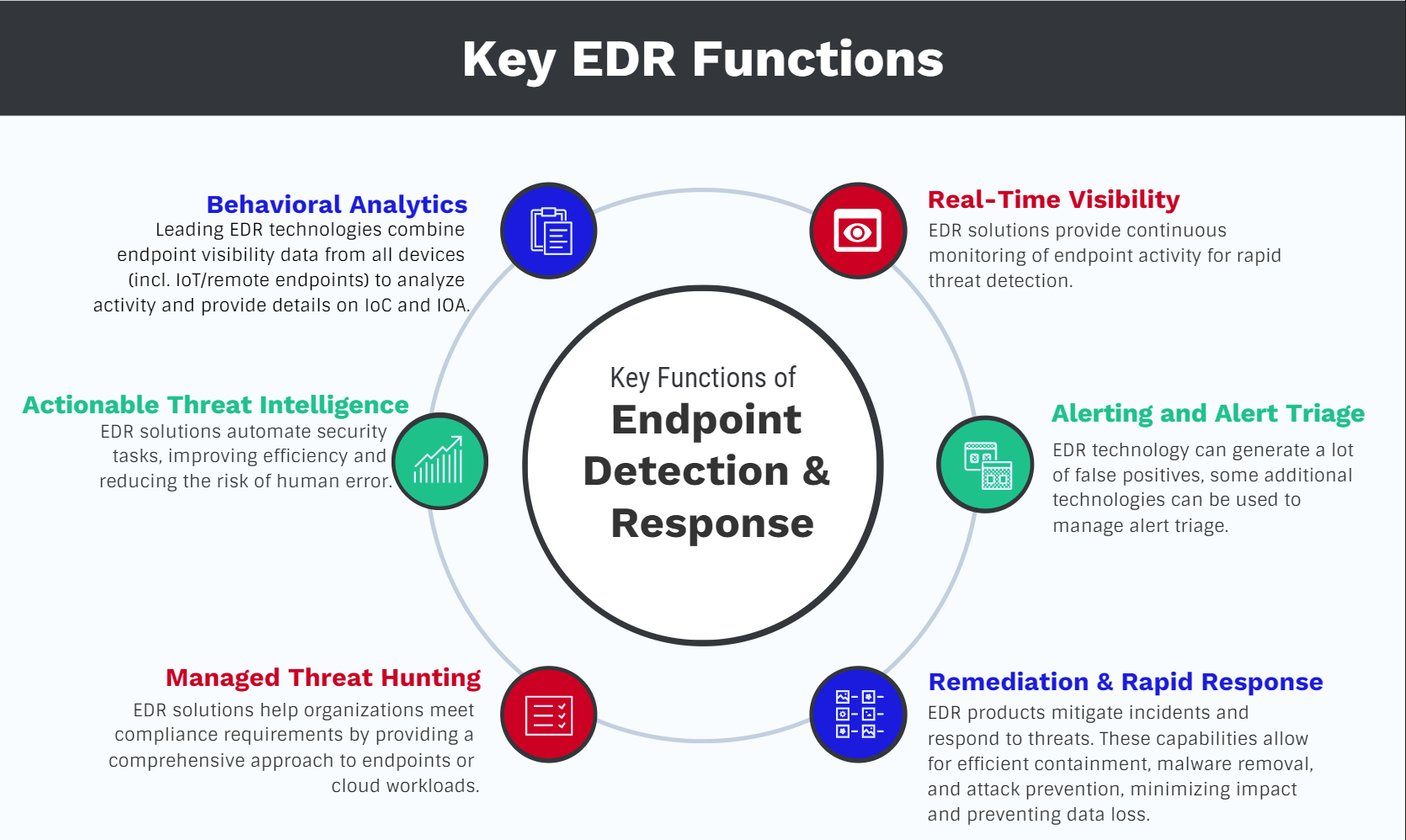

ویژگی های کلیدی EDR

1.

نظارت مداوم: EDR به صورت مداوم بر فعالیت های نقاط پایانی نظارت می کند تا هرگونه فعالیت مشکوک را شناسایی کند.

2.

تحلیل رفتار: با استفاده از الگوریتم های پیشرفته و یادگیری ماشین، رفتارهای غیرعادی را شناسایی می کند.

3.

پاسخ خودکار: در صورت شناسایی تهدید، EDR می تواند به صورت خودکار اقداماتی مانند قرنطینه کردن فایل های مشکوک یا مسدود کردن دسترسی های غیرمجاز را انجام دهد.

4. گزارش دهی و نمایش بصری: ارائه گزارش های جامع و نمایش بصری داده ها برای کمک به مدیران امنیتی در تصمیم گیری سریع و مؤثر.

مزایای استفاده از EDR

• افزایش امنیت: شناسایی و پاسخ سریع به تهدیدات امنیتی.

• کاهش زمان واکنش: کاهش زمان لازم برای شناسایی و پاسخ به تهدیدات.

• بهبود تحلیل ها: ارائه تحلیل های دقیق تر و جامع تر از وضعیت امنیتی نقاط پایانی.

به طور کلی، EDR به سازمان ها کمک می کند تا تهدیدات امنیتی را به سرعت شناسایی و به آنها پاسخ دهند، و از این طریق امنیت کلی شبکه و دستگاه های خود را افزایش دهند.

اجرای EDR (تشخیص و پاسخ به نقطه پایانی) می تواند با چالش های مختلفی همراه باشد. در اینجا به برخی از مهم ترین چالش ها اشاره می کنیم:

1. نیاز به منابع انسانی متخصص

اجرای موفق EDR نیازمند تیمی از متخصصان امنیت سایبری است که توانایی تحلیل داده ها و شناسایی تهدیدات را داشته باشند. این متخصصان باید با تکنیک های پیشرفته تحلیل رفتار و یادگیری ماشین آشنا باشند.

2. هماهنگی با سایر سیستم های امنیتی

EDR باید با سایر سیستم های امنیتی موجود در سازمان هماهنگ شود. این هماهنگی می تواند پیچیده باشد و نیازمند تنظیمات دقیق و یکپارچه سازی سیستم ها است.

3. هزینه های اجرایی

اجرای EDR می تواند هزینه بر باشد. این هزینه ها شامل خرید نرم افزار، سخت افزار، و همچنین هزینه های مربوط به آموزش و نگهداری سیستم می شود.

4. نگرانی های حریم خصوصی

جمع آوری و تحلیل داده ها از نقاط پایانی می تواند نگرانی هایی در مورد حریم خصوصی کاربران ایجاد کند. سازمان ها باید مطمئن شوند که داده ها به صورت امن و مطابق با قوانین حریم خصوصی جمع آوری و نگهداری می شوند.

5. فالس پازیتیوز (False Positives)

یکی از چالشهای رایج در اجرای EDR، شناسایی نادرست تهدیدات است. این شناسایی های نادرست می تواند منجر به اقدامات غیرضروری و افزایش بار کاری تیم های امنیتی شود.

6. مدیریت حجم بالای داده ها

EDR حجم زیادی از داده ها را از نقاط پایانی جمع آوری می کند. مدیریت و تحلیل این حجم از داده ها می تواند چالش برانگیز باشد و نیازمند زیرساخت های مناسب و قدرتمند است.

با وجود این چالش ها، اجرای EDR می تواند به طور قابل توجهی امنیت سازمان ها را افزایش دهد و آنها را در برابر تهدیدات پیشرفته محافظت کند.

پیاده سازی EDR (تشخیص و پاسخ به نقطه پایانی) نیازمند برنامه ریزی دقیق و اجرای مرحله به مرحله است. در اینجا به مراحل اصلی پیاده سازی EDR اشاره می کنیم:

1. بررسی نیازهای سازمان

ابتدا باید نیازهای امنیتی سازمان خود را شناسایی کنید. این شامل بررسی نقاط ضعف موجود، نوع تهدیدات احتمالی و اهداف امنیتی سازمان است.

2. انتخاب راه حل مناسب

بر اساس نیازهای شناسایی شده، یک راه حل EDR مناسب را انتخاب کنید. این انتخاب باید بر اساس قابلیت های EDR، سازگاری با زیرساخت های موجود و هزینه های اجرایی باشد.

3. نصب و پیکربندی

پس از انتخاب راه حل مناسب، نرم افزار EDR را نصب و پیکربندی کنید. این مرحله شامل تنظیمات اولیه، تعریف سیاست های امنیتی و یکپارچه سازی با سایر سیستم های امنیتی است.

4. آموزش کاربران

کاربران و تیم های امنیتی باید آموزش های لازم را برای استفاده از EDR دریافت کنند. این آموزش ها شامل نحوه شناسایی تهدیدات، واکنش به آنها و استفاده از ابزارهای EDR است.

5. نظارت و نگهداری

پس از پیاده سازی، EDR باید به صورت مداوم نظارت و نگهداری شود. این شامل به روزرسانی نرم افزار، بررسی گزارش ها و تحلیل داده ها برای شناسایی تهدیدات جدید است.

6. ارزیابی و بهبود مستمر

به صورت دوره ای عملکرد EDR را ارزیابی کنید و بر اساس نتایج به دست آمده، سیاست ها و تنظیمات را بهبود دهید. این کار به شما کمک می کند تا به طور مداوم امنیت سازمان را افزایش دهید.

پیاده سازی EDR می تواند به طور قابل توجهی امنیت سازمان شما را افزایش دهد و شما را در برابر تهدیدات پیشرفته محافظت کند.

EDR (تشخیص و پاسخ به نقطه پایانی) می تواند به طور قابل توجهی فرآیند پاسخ به حادثه (Incident Response) را بهبود بخشد. در اینجا به برخی از روش های کلیدی که EDR می تواند در این زمینه کمک کند، اشاره میکنیم:

1. شناسایی سریع تهدیدات

EDR با نظارت مداوم بر فعالیت های نقاط پایانی و استفاده از الگوریتم های پیشرفته، می تواند تهدیدات را به سرعت شناسایی کند. این شناسایی سریع به تیم های امنیتی اجازه می دهد تا به موقع به تهدیدات پاسخ دهند و از گسترش آنها جلوگیری کنند.

2. تحلیل دقیق داده ها

EDR داده های گسترده ای را از نقاط پایانی جمع آوری می کند و آنها را برای شناسایی الگوهای مشکوک تحلیل میکند. این تحلیل دقیق به تیم های امنیتی کمک می کند تا علت ریشه ای حادثه را شناسایی کرده و اقدامات لازم را برای جلوگیری از وقوع مجدد آن انجام دهند.

3. پاسخ خودکار

یکی از قابلیت های مهم EDR، امکان پاسخ خودکار به تهدیدات است. این ابزار می تواند به صورت خودکار فایل های مشکوک را قرنطینه کند، دسترسی های غیرمجاز را مسدود کند و اقدامات دیگری را برای کاهش خطر انجام دهد. این پاسخ خودکار می تواند زمان واکنش به حادثه را به طور قابل توجهی کاهش دهد.

4. گزارش دهی و نمایش بصری

EDR گزارش های جامع و نمایش بصری داده ها را ارائه می دهد که به تیم های امنیتی کمک می کند تا به سرعت وضعیت امنیتی نقاط پایانی را ارزیابی کنند و تصمیمات بهتری بگیرند. این گزارش ها می توانند شامل جزئیات مربوط به تهدیدات شناسایی شده، اقدامات انجام شده و نتایج آنها باشند.

5. کاهش نتایج کاذب (False Positives)

EDR با استفاده از تکنیک های پیشرفته تحلیل رفتار و یادگیری ماشین، می تواند نتایج کاذب را کاهش دهد. این به تیم های امنیتی اجازه می دهد تا بر روی تهدیدات واقعی تمرکز کنند و وقت خود را صرف بررسی هشدارهای نادرست نکنند.

6. بهبود همکاری تیم ها

EDR با ارائه اطلاعات دقیق و جامع، به تیم های امنیتی کمک می کند تا بهتر با یکدیگر همکاری کنند و فرآیند پاسخ به حادثه را بهبود بخشند. این همکاری می تواند شامل اشتراک گذاری اطلاعات، هماهنگی اقدامات و تحلیل مشترک داده ها باشد.

به طور کلی، EDR می تواند به سازمان ها کمک کند تا به سرعت و به طور مؤثر به تهدیدات امنیتی پاسخ دهند و از این طریق امنیت کلی شبکه و دستگاه های خود را افزایش دهند.

نقطه پایانی (Endpoint) به هر دستگاه یا نقطه ای در شبکه اشاره دارد که به طور مستقیم یا غیرمستقیم به شبکه متصل است و به عنوان نقطه ورود یا خروج برای اطلاعات عمل می کند. این دستگاه ها شامل کامپیوترها، لپ تاپ ها، تلفن های همراه، تبلت ها، سرورها، و سایر دستگاه های متصل به شبکه می شوند.

اجزای اصلی نقاط پایانی

1.

کامپیوترهای رومیزی و لپ تاپ ها: این دستگاه ها معمولاً به عنوان نقاط پایانی اصلی در شبکه های سازمانی و خانگی استفاده می شوند.

2.

تلفن های همراه و تبلت ها: با افزایش استفاده از دستگاه های موبایل، این دستگاه ها نیز به نقاط پایانی مهمی تبدیل شده اند.

3.

سرورها: سرورها نیز به عنوان نقاط پایانی در شبکه ها عمل می کنند و معمولاً داده ها و خدمات مهمی را ارائه می دهند.

4. دستگاه های اینترنت اشیا (IoT): این دستگاه ها شامل سنسورها، دوربین ها، و سایر دستگاه های هوشمند هستند که به شبکه متصل می شوند.

اهمیت امنیت نقاط پایانی

نقاط پایانی به دلیل اتصال مستقیم به شبکه و دسترسی به اطلاعات حساس، هدف اصلی حملات سایبری هستند. امنیت نقاط پایانی شامل مجموعه ای از راهکارها و ابزارها است که برای حفاظت از این دستگاه ها در برابر تهدیدات مختلف استفاده می شود. این راهکارها شامل نرم افزارهای ضد ویروس، دیوار آتش، رمزگذاری داده ها، و ابزارهای تشخیص و پاسخ به تهدیدات (EDR) می شوند.

چالش های امنیت نقاط پایانی

• تنوع دستگاه ها: نقاط پایانی شامل انواع مختلفی از دستگاه ها با سیستم عامل ها و نرم افزارهای مختلف هستند که مدیریت امنیت آنها را پیچیده می کند.

• حملات پیشرفته: مهاجمان از تکنیک های پیشرفته ای برای نفوذ به نقاط پایانی استفاده می کنند که نیازمند راهکارهای امنیتی پیشرفته است.

• مدیریت دسترسی: اطمینان از اینکه تنها کاربران مجاز به دستگاه ها و داده ها دسترسی دارند، یکی از چالش های اصلی امنیت نقاط پایانی است.

مدیریت امنیت نقاط پایانی (Endpoint) شامل مجموعه ای از اقدامات و راهکارها است که به منظور حفاظت از دستگاه های متصل به شبکه در برابر تهدیدات سایبری انجام می شود. در اینجا به برخی از نکات اساسی در مدیریت امنیت نقاط پایانی اشاره می کنیم:

1. استفاده از نرم افزارهای ضد ویروس و ضد بدافزار

نصب و به روزرسانی منظم نرم افزارهای ضد ویروس و ضد بدافزار بر روی تمامی نقاط پایانی برای شناسایی و حذف تهدیدات ضروری است.

2. مدیریت دسترسی ها

تعیین سطوح دسترسی مناسب برای کاربران و اطمینان از اینکه تنها افراد مجاز به اطلاعات حساس دسترسی دارند، یکی از اصول اساسی امنیت نقاط پایانی است.

3. به روزرسانی منظم سیستم ها

به روزرسانی منظم سیستم عامل ها و نرم افزارها برای رفع آسیب پذیری های امنیتی و جلوگیری از سوءاستفاده مهاجمان بسیار مهم است.

4. استفاده از رمزگذاری

رمزگذاری داده ها در نقاط پایانی به منظور حفاظت از اطلاعات حساس در صورت دسترسی غیرمجاز یا سرقت دستگاه ها ضروری است.

5. نظارت و تحلیل مداوم

نظارت مداوم بر فعالیت های نقاط پایانی و تحلیل داده ها برای شناسایی الگوهای مشکوک و تهدیدات احتمالی از اهمیت بالایی برخوردار است.

6. آموزش کاربران

آموزش کاربران در مورد بهترین روش های امنیتی و آگاهی از تهدیدات سایبری می تواند به کاهش خطرات امنیتی کمک کند.

7. استفاده از راهکارهای EDR

استفاده از راهکارهای تشخیص و پاسخ به نقطه پایانی (EDR) برای شناسایی و پاسخ سریع به تهدیدات پیشرفته می تواند امنیت نقاط پایانی را بهبود بخشد.

8. پشتیبان گیری منظم

پشتیبان گیری منظم از داده ها به منظور بازیابی اطلاعات در صورت وقوع حملات سایبری یا خرابی دستگاه ها ضروری است.

9. مدیریت آسیب پذیری ها

شناسایی و رفع آسیب پذیری های موجود در نقاط پایانی به منظور کاهش خطرات امنیتی از اهمیت بالایی برخوردار است.

10. استفاده از دیوار آتش (Firewall)

استفاده از دیوار آتش برای کنترل ترافیک ورودی و خروجی و جلوگیری از دسترسی های غیرمجاز به شبکه و نقاط پایانی ضروری است.

با رعایت این نکات اساسی، می توانید امنیت نقاط پایانی خود را بهبود بخشید و از اطلاعات حساس و دستگاه های متصل به شبکه محافظت کنید.

تعیین سطح دسترسی های مناسب برای کاربران یکی از مهمترین جنبه های مدیریت امنیت نقاط پایانی است. در اینجا به چند مرحله کلیدی برای تعیین سطح دسترسی های مناسب اشاره می کنیم:

1. شناسایی نیازهای دسترسی

ابتدا باید نیازهای دسترسی هر کاربر یا گروه کاربران را شناسایی کنید. این شامل بررسی وظایف و مسئولیت های هر کاربر و تعیین اطلاعات و منابعی است که برای انجام وظایف خود به آنها نیاز دارند.

2. اصل کمترین دسترسی (Least Privilege)

اصل کمترین دسترسی به این معناست که هر کاربر باید تنها به منابع و اطلاعاتی دسترسی داشته باشد که برای انجام وظایف خود به آنها نیاز دارد و نه بیشتر. این اصل می تواند به کاهش خطرات امنیتی کمک کند.

3. ایجاد گروه های کاربری

به جای تعیین دسترسی ها به صورت فردی، می توانید گروه های کاربری ایجاد کنید و دسترسی ها را به این گروه ها اختصاص دهید. این کار مدیریت دسترسی ها را ساده تر و کارآمدتر می کند.

4. استفاده از احراز هویت چندعاملی (MFA)

احراز هویت چندعاملی می تواند امنیت دسترسی ها را افزایش دهد. با استفاده از MFA، کاربران باید علاوه بر رمز عبور، از یک عامل اضافی مانند کد ارسال شده به تلفن همراه یا اثر انگشت برای ورود به سیستم استفاده کنند.

5. نظارت و بازبینی منظم

دسترسی های کاربران باید به صورت منظم بازبینی و نظارت شوند تا اطمینان حاصل شود که دسترسی ها همچنان مناسب و به روز هستند. این کار می تواند شامل بررسی گزارش های دسترسی و تحلیل فعالیت های کاربران باشد.

6. استفاده از ابزارهای مدیریت دسترسی

استفاده از ابزارهای مدیریت دسترسی می تواند به شما کمک کند تا دسترسی ها را به صورت مرکزی مدیریت و نظارت کنید. این ابزارها می توانند شامل سیستم های مدیریت هویت و دسترسی (IAM) باشند.

7. آموزش کاربران

آموزش کاربران در مورد اهمیت امنیت دسترسی ها و بهترین روش های استفاده از سیستم ها می تواند به کاهش خطرات امنیتی کمک کند. کاربران باید بدانند که چگونه از اطلاعات حساس محافظت کنند و از اشتراک گذاری غیرمجاز اطلاعات خودداری کنند.

با رعایت این مراحل، می توانید سطح دسترسی های مناسب برای کاربران خود را تعیین کنید و امنیت نقاط پایانی را بهبود بخشید.

|جدیدترین اخبار تکنولوژی و آموزشهای کاربردی را در پرسهبرد دنبال کنید.|